Auch wenn ich mich schon oft gefragt hab wozu die ihre ganzen GEZ Gelder bekommen, muss ich denen eingestehen, dass die das technische Debakel beim Heutigen EM Spiel echt unbuerokratisch geloest haben indem die auf das SF Satelliten Signal Zurueckgegriffen haben. Sicher gibts dafuer jetzt fuer die Haue wegen Vertragsbruch mit der UEFA Contentmafia.

Was erlauben Teledumm

StandardEin Bekannter wollte nicht durch sein ganzes Haus Kabel neu verlegen um auch im ersten OG Netzwerk zu haben. Also WLAN her. Ungenutzer Speedport 700V hing eh schon im Keller als DSL Modem genutzt. Naja… Ding umkonfiguriert und WLAN schoen mit WPA2 usw. abgesichert. Tja, leider reicht die Sendeleistung nicht vom Keller bis ins 1. OG. Kein Thema: Repeater anschaffen. Bei der Teledumm geguckt…aja..W100XR Repeater…und AccessPoint… und Ethernet WLAN Bridge…WTF?? Ich will doch nur nen Repeater und nicht den IBM Bussiness Connector aka Eierlegendewollmilchsau!!! Naja ist halt die Empfehlung der Telekrumm. Also Bekannten beauftragt das Teil zu besorgen.

Gestern nun der grosse Tag: Auspacken, Einstecken, Konfigurieren….geht nicht..Handbuch: Achso. Als Repeater kann man nur WEP benutzten..W E P ?!?!?!?! W T F ??? Wir haben 2008, ja zweitausendundacht!!!! Da knackt dir jedes Skriptkiddy WEP mit nem Taschenrechner und die Verkaufen Hadware die nicht min. WPA geschweige den WPA2 unterstuetzt. Man solle auf der entsprechenden Downloadseite nachschauen ob es dafuer eine neue Frimware gibt. Gibts aber nicht. Shame on you Telebums.

Na gut also: Versicherung unterschreiben lassen, dass ich nix Schuld bin und mein Bekannter ne gute Rechtschutzversichung hat – nur fuer den Fall das ein Skriptkiddy mit Taschenrechner ein paar MP3sin Netz stellt – und weiter im Text. Die Geraete glauben nun sich gegenseitig unterhalten zu wollen…Nun gut die schon aber kein verbundener Rechner. Nach vielem Suchen festgestellt, das der W100XR es gar nicht gerne sieht, wenn man die LAN IP aus dem Bereich nimmt in dem das WLAN liegt. Once Again: WTF??? Wenn ich das Ding als Repeater betreibe, muesste nach meinem Verstaendnis das WLAN und LAN Port gebridged sein, um den Repeater aus dem WLAN heraus zu managen. Pustekuchen ist nicht so. Das Ding glaubt die Pakete dann vom WLAN auf sein LAN Interface zu Routen. Wann es mich gefragt das zu tun??? Also IP geaendert und nochmal probieren. Ah WLAN gefunden, IP Adresse per DHCP bezogen…aus dem Netz was der Repeater auf der LAN Seite konfiguriert hat?!?!?!? I repeat: WTF?? Aendert man bei diesem kleinen Kackrepeater die IP wird automatisch der DHCP Server auf dem Teil wieder eingeschaltet!!! Ich dreh am Rad. Also DHCP wieder aus.

DHCP ueber den Repeater hinweg geht bisher nicht, hab ich aus zeitgruenden nicht weiter debuggen koennen. Zumindest ging es dann mit ner statischen IP.

Translation FAIL

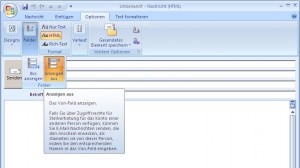

StandardDas es sich Winzigweich in der letzten Zeit mit dem Uebersetzen von Texten ein wenig einfach macht, kennen wir ja von den tollen Knowlegbase Artikeln die ungefaehr genauso verstaendlich sind die Anleitungen von Videorekordern aus Japan. Anscheinend greift diese Masche nun auch bei deren Software. Klar macht die Marge vermutlich noch fetter. Anders ist wohl kaum zu erklaeren, warum in Outlook 2007, aus dem englischen “Show From” im deutschen ein “Anzeigen Aus” geworden ist. Kein wunder, dass der Kunde das “Von anzeigen” nicht gefunden hat.

Copy 'n Paste Fail

StandardDoubleFAIL

StandardKomfortable zsh, vim und screen Konfiguration leicht gemacht

StandardBin auf der Suche nach der GRML zshrc auf Mikas Blog gestossen. Dort hat er unter dem Eintrag Make console work comfortable. endlich mal dokumentiert wie man auf jedem Linux ganz einfach die scheonen GRML Konfigurationen einrichten/benutzen kann.

PuTTy 1.5 mit Private Key auf E61i

StandardSchoen ist es, wenn man nicht wegen jeder Kleinigkeit seinen Laptop auspacken muss nur um ein paar stehen gebliebenen Servern in den Allerwertesten zu treten. Da bin ich mittlerweile froh, dass Putty fuer S60 einen kompletten rewrite bekommen hat und endlich ordentlich benutzbar ist, zumindest auf meinem E61i.

Also legen wir los! Erstmal Putty installieren: Auf der Downloadseite die entsprechende Version auswaehlen und von Sourceforge herunterladen. In der Zip Datei steckt eine sisx Installationsdatei. Das Entpacken und Installieren des sisx Files kann direkt im E61i durchgefuehrt werden wenn man den eingebauten Webbrowser benutzt. Nach der Installation liegt Putty wie ueblich unter Menue > Installationen.

Hat man bereits einen Putt Private Key (PPK), weil man mit Putty unter Windows arbeitet, muss man diesen nun auf sein Telefon uebertragen. Wenn man wie ich aber hauptsaechlich Linux und somit OpenSSH benutzt, muessen die OpenSSH Keys erst konvertiert werden.

Das kann man entweder unter Windows mit PuttyGen machen oder unter Linux per Kommandozeile. Unter Debian/Ubuntu muss man dazu die putty-tools installiert haben. Anschliessend mit “puttygen .ssh/id_dsa -o mykey.ppk” den OpenSSH Key konvertieren und auf das Mobiltelefon kopieren.

Nun kann man in den Profileinstellungen unter “SSH protocol” seinen Private Key auswaehlen und wie gewohnt auf alle Systeme zugreifen, die den eigenen SSH Public Key hinterlegt haben.

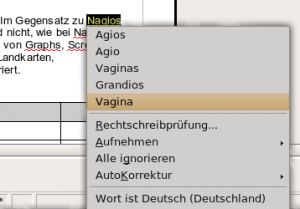

Rechtschreibpruefung in OpenOffice

StandardChina telecom blockt Blaster Wurm Shell port

Standarddas die da drueben eh ueberall die finger drin haben ist ja weitlaeufig bekannt. ganz uebel wirds aber wenn man eine firewall eines namhaften herstellers dort hinstellt und diese nicht von aussen administrierbar ist, weil der standardport 4444 fuer die webbased administration genutzt wird. dieser wurde oder wird vom blaster wurm benutzt um darueber einen shell access bereitzustellen. da man den chinesen ja nicht selber die verantwortung ueberlassen kann macht das halt der provider. mich hats zwei stunden gekostet das rauszufinden, vielmehr dem kunden.in zukunft wird mein erster weg sein mit tcptraceroute den weg zu verfolgen. damit sieht man ganz gut wo das ganze endet. dier ersten hops sind absichtlich nicht aufgelistet:

9 ffm-b3-link.telia.net (213.248.68.205) 52.006 ms 19.906 ms 33.670 ms

10 ffm-bb1-link.telia.net (80.91.249.138) 27.138 ms 41.275 ms 26.894 ms

11 prs-bb1-link.telia.net (80.91.254.205) 54.030 ms 33.124 ms 39.278 ms

12 ldn-bb1-link.telia.net (80.91.254.208) 45.997 ms 41.268 ms 49.139 ms

13 ldn-b2-link.telia.net (80.91.252.10) 42.147 ms 43.165 ms 35.067 ms

14 chinatelecom-117386-ldn-b2.c.telia.net (213.248.104.22) 46.959 ms 35.772 ms 51.510 ms

15 * * *

16 * * *

17 * * *

18 * * *

19 59.43.77.134 317.982 ms 329.183 ms 325.670 ms

20 202.101.63.241 322.250 ms 336.702 ms 327.483 ms

21 * * *

22 * * *

23 * * *

24 * * *

25 * * *

26 * * *

27 * * *

28 * * *

29 * * *

30 * * *

Destination not reached

Was wir eigentlich schon alle wussten

StandardBitte selber lesen: Heise Online: Britische Polizei räumt eklatante Schwächen der Videoüberwachung ein.

Mein einziger Kommentar dazu: No shit, Sherlock!